Notice

250x250

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

Tags

- 리버싱

- 리버싱 문제

- C언어

- 워게임

- 백준

- 회귀 수식

- 자바스크립트

- 해킹

- 보안

- 웹

- abex crackme

- 리액트

- 컴퓨터 구조

- php

- 어셈블리어

- webhacking

- 알고리즘

- MySQL

- 리눅스

- writeup

- 인공지능

- 리버싱 워게임

- 넘파이

- sql injection

- html

- 웹해킹

- 머신러닝

- 백준 알고리즘

- webhacking.kr

- CodeEngn

Archives

- Today

- Total

로보틱스 연구일지

[Wehacking.kr] old 42번 Writeup 본문

728x90

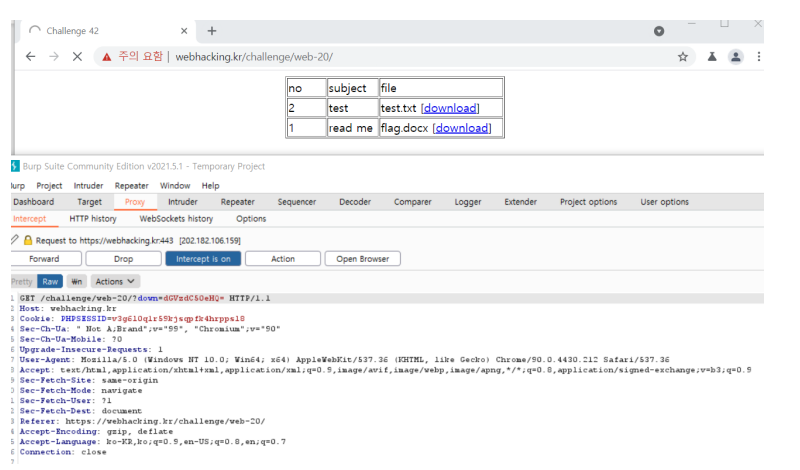

아래는 42번의 초기화면이다.

Test.txt를 먼저 다운 받았다.

이어서 flag.docx 도 바로 다운 받았다.

뭐지..?접근 거부가 뜨고 flag파일의 subject가 read me 읽어달라는 것을 보니 flag 파일에 접근하라는 힌트 같다.

일단 url접근은 아닌 것 같으니 버프슈트를 써봤다. 버프슈트로 flag파일을 다운 받으려 할 때

세션을 탈취해서 코드를 보는 것이 목적이다.

그런데 예상과 달리 test는 코드가 세션을 탈취하는데는 성공했지만 별 다른 특별한 코드가 보이지 않는다. 왜냐하면 내가 원하는 코드는 접근 거부를 시키는 내용이 들어간 코드이기 때문이다.

그래서 개발자 모드(F12)로 flag부분의 코드를 봤더니

alert()창을 띄우는 코드가 있고, test부분 코드는 아래와 같다.

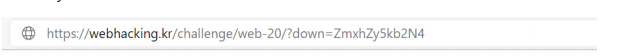

따라서 바로 flag.docx를 인코딩한

“ZmxhZy5kb2N4”라는 값을 url로 넘겨주니까

flag 파일을 다운 받을 수 있었다.

그래서 아래와 같이 word에 적힌 flag 값을 인증해주면 풀린다.

728x90

'보안 > 해킹 워게임' 카테고리의 다른 글

| [Webhacking.kr] old 1번 Writeup (0) | 2021.07.19 |

|---|---|

| [Wehacking.kr] old 61번 Writeup (0) | 2021.06.02 |

| [Wehacking.kr]old 27번 Writeup (0) | 2021.05.25 |

| [Wehacking.kr] old 24번 Writeup (0) | 2021.05.24 |

| [Wehacking.kr] old 23번 Writeup (0) | 2021.05.23 |