| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

- 리버싱

- 리액트

- webhacking

- 넘파이

- 해킹

- abex crackme

- C언어

- 웹해킹

- 리버싱 워게임

- 리눅스

- php

- 리버싱 문제

- 워게임

- 백준

- sql injection

- 컴퓨터 구조

- 알고리즘

- 자바스크립트

- 인공지능

- html

- 회귀 수식

- CodeEngn

- MySQL

- writeup

- 머신러닝

- 백준 알고리즘

- 웹

- 어셈블리어

- webhacking.kr

- 보안

- Today

- Total

로보틱스 연구일지

[웹해킹] 페이스북 피싱사이트 클론 본문

※ 허가받지 않은 시스템을 대상으로 해킹하는 것은 불법입니다.

먼저 칼리 리눅스에 들어가서 Apache2 서버를 켠다.

service apache2 start

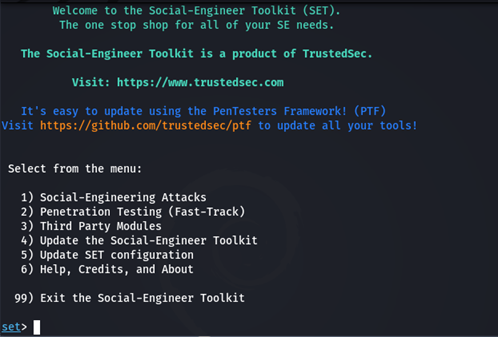

이어서 터미널에 setoolkitsetoolkit을 입력하여 들어간다.

setoolkit은 해커 회사에서 만든 거라나 그렇다는데 중요한 건 아닌 거 같으니 넘어간다.

그냥 내장 해킹 툴인데 리눅스에서 fdisk명령과 같이 터미널 안에서 프로그램(?)을 사용하는 거다.

들어가면 아래와 같이 뜬다.

여기서 아래 순서로 사이트를 복제해 주는 경로에 접근한다.

1) Social-Engineering Attacks

2) Website Attack Vectors

3) Site Cloner

2) Credential Harvester Attack Method

실제 터미널에선 1 엔터 2 엔터 3 엔터 2 엔터다.

여기까지 왔으면 거의 다한 거다.

여기서 복제할 ip주소를 적어준다. ifconfig로 나온 ip로 해도 되고 로컬로 해도 된다.

그냥 복제할 ip를 지정해준다.

다음으로 복제할 사이트를 입력한다.

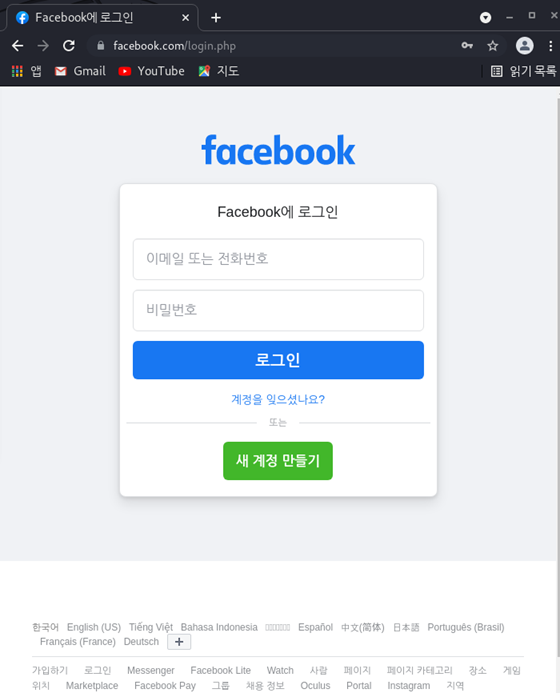

그러면 피싱사이트 생성이 완료된 것이다.

위 화면과 같이 복제할 주소 facebook을 치고 엔터를 누르면 커서가 깜빡거리면서 대기한다.

복제된 사이트의 확인은 웹 브라우저에서 지정한 ip주소로 들어가면 된다.

아래 화면은 피싱사이트에서 로그인을 했을 때 뜨는 화면이다.

아이디와 패스워드를 입력하면 깜빡거리던 커서에서 위의 왼쪽 화면과 같이 글자들이 지나가면서 정보가 전송된다.

이번 실습에서는 예시로 exam_id와 exam_pw를 입력했다.

왼쪽은 터미널에서의 변화이고 로그인 버튼을 누르는 순간 진짜 facebook페이지로 리디렉트 됩니다.

아래와 같이 말이다.

그리고 입력한 정보는 터미널에서 아래와 같이 뜬다.

실습은 이렇게 마무리된다.

흔히 뉴스에서 보이던 피싱 페이지를 생각보다 매우 간단하게 만들 수 있다.

예상 시나리오를 생각해보면

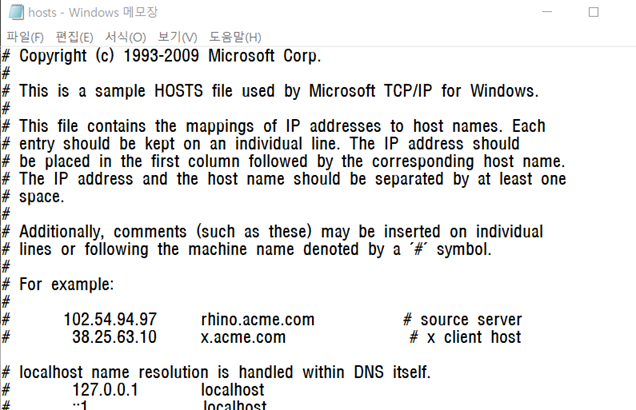

와이파이로 관리자 권한을 얻어서 hostshosts 파일에 맵핑된 IP를 피싱 사이트 IP로 수정하여

정보가 탈취될 수 있고 메일 혹은 메신저로 피싱 링크를 보낼 수 있다.

(hosts 파일과 관련하여 본 포스트의 하단에 추가 정보를 첨부해 두었다)

그래서 결론적으로 신뢰할 수 없는 URL은 절대 클릭하면 안 되고로그인 페이지에 들어갈 때 https와 도메인이 맞는지 확인하는 습관이 필요하다.

+What is hosts file

DNS 시스템에 의해 현재 우리는 웹사이트를 문자열(Domain Name)로 검색해 들어가지만

원래는 고유의 ip주소가 있고 hosts 파일에 저장되어 있다.

hosts 파일은 윈도와 리눅스에서 아래와 같이 확인할 수 있다.

'보안 > 웹 해킹' 카테고리의 다른 글

| [웹해킹] 정보수집 방법(Information gathering) (0) | 2021.08.02 |

|---|---|

| [웹해킹] 역직렬화 취약점 실습 (0) | 2021.07.22 |

| [웹해킹] Brute force 공격 실습 (4) | 2021.07.10 |